|

Você está no: Brasil (Alterar)

|

| Central de Atendimento |

|

Ligação grátis ou Whatsapp 0800 580 0836 |

|

Conteúdo e projeto pedagógico Subir Conteúdo e projeto pedagógico SubirO projeto pedagógico (Download

) contém todos os detalhes da plataforma e também o conteúdo programático completo do curso online de Hacker e Segurança. A definição da tecnologia, metodologia e dos conteúdos a serem abordados visa proporcionar aos alunos informações claras e objetivas sobre o curso. ) contém todos os detalhes da plataforma e também o conteúdo programático completo do curso online de Hacker e Segurança. A definição da tecnologia, metodologia e dos conteúdos a serem abordados visa proporcionar aos alunos informações claras e objetivas sobre o curso.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

Posso personalizar o certificado com datas retroativas?

Não. Só permitimos a personalização a partir da data de matrícula.

Qual é a diferença entre as cargas horárias? O que muda?

O que varia é a complexidade da avaliação final, a carga horária registrada no certificado e também o tempo mínimo de estudo necessário para liberar a avaliação final. Quanto maior a carga horária, mais desafiadora será a avaliação final e maior será o tempo de estudo mínimo exigido. O tempo de estudo máximo permanece inalterado e será sempre de 1 ano. O material de estudo é o mesmo para qualquer carga horária.

Eu só posso estudar as horas que eu contratei? Posso estudar mais?

Você pode estudar sem limites por 1 ano. Caso você precise estudar mais que a carga horária contratada não haverá bloqueios, apenas o sistema deixará de contabilizar as horas adicionais. O sistema só irá contabilizar até o máximo da carga horária contratada.

O curso tem mensalidade? Pago para ter o certificado?

Não. Nosso curso online não possui mensalidade, e o certificado já está incluído na taxa de matrícula. Não será cobrado nenhum valor adicional após a matrícula.

Posso pagar no Pix? E no boleto? Quais são as formas de pagamento?

Sim, aceitamos Pix, Boleto bancário, Cartões de crédito com parcelamento em até 3x, PayPal, Binance Pay e Mercado Pago. Ao finalizar sua matrícula, você será direcionado a uma tela para escolher a forma de pagamento da taxa de matrícula. Escolha a forma de pagamento desejada e siga as instruções.

Eu quero apenas o certificado. Preciso estudar e fazer o curso?

Não vendemos certificados. É sempre obrigatório estudar o curso, completar a carga horária e realizar a avaliação final para obter o certificado.

Como funciona a avaliação final?

A prova é realizada online, diretamente em seu ambiente de estudos. Para ser aprovado, é necessário ter 70% de aproveitamento ou mais. Cada pergunta terá três alternativas, e você deverá marcar a opção correta para cada uma. O tempo disponível para responder cada questão é de 4 minutos. Em caso de reprovação ou se encerrar a prova antes da conclusão, você poderá repeti-la gratuitamente sem bloqueios.

Onde eu faço a avaliação final? Preciso agendar?

Não é necessário agendar a prova final. A avaliação fica disponível quando você completar os estudos e atingir os dias mínimos exigidos pela carga horária contratada em seu ambiente de estudos, no mesmo local onde estudou o material do curso, na opção "Avaliação e Certificado".

Se eu for reprovado na avaliação final terei outra chance? Preciso pagar?

Você terá quantas chances precisar até ser aprovado e obter seu certificado. Não é necessário efetuar novos pagamentos para refazer a avaliação.

Preciso de uma declaração que estou matriculado no curso. Como fazer?

Todos os alunos matriculados podem emitir gratuitamente em seu ambiente de estudos o comprovante de matrícula em PDF, na opção "Declaração de matrícula". A declaração comprobatória de inscrição que consta todos os dados relacionados ao curso no qual está matriculado, como o conteúdo programático e o período de estudos agendado (se preenchido).

Quero estudar o curso em uma data futura. Posso agendar?

Sim. Na opção "Declaração de matrícula", no seu ambiente de estudos o aluno tem a possibilidade de agendar o período de estudos que pretende realizar o curso e emitir o comprovante em PDF para fins de licença de capacitação e outros casos onde o aluno pretenda realizar o curso em data futura.

Esse curso é válido para licença de capacitação?

Geralmente sim. Recomendamos que sempre verifique junto à sua instituição a elegibilidade do nosso curso online. Fornecemos a todos os nossos alunos o projeto pedagógico detalhado, declaração de matrícula e outros documentos pertinentes que podem ser utilizados para solicitar o deferimento da licença de capacitação.

Esse curso é válido para horas complementares na faculdade?

Geralmente sim. Recomendamos que sempre verifique junto à sua faculdade a aceitação. Ao concluir com sucesso nosso curso online, o aluno receberá o certificado que detalha as horas dedicadas ao curso. Nosso certificado pode ser apresentado à coordenação do curso ou departamento acadêmico para contagem das horas complementares.

Esse curso é válido para concursos públicos?

Geralmente sim. Recomendamos que sempre verifique o edital do concurso para confirmar se cursos livres ou cursos de aperfeiçoamento são aceitos. Se o edital permitir, nosso curso online poderá se enquadrar na contagem de pontos, contribuindo para o diferencial competitivo do candidato.

Esse curso online vale como graduação, pós-graduação ou mestrado?

Não. Nosso curso online é válido exclusivamente como curso formação inicial e continuada ou qualificação na modalidade livre oferta, estando legalmente respaldado apenas nessa categoria pela legislação.

Posso me registrar em conselhos de classe ao concluir esse curso online?

Não. Geralmente, conselhos de classe como CREA, CRO, CRM, CREF, OAB, entre outros, exigem cursos de graduação ou cursos regulares. Nossos cursos não se enquadram nessa categoria pois são cursos livres. Se sua intenção é o registro em conselho de classe, verifique com o conselho quais as regras e tipos de cursos aceitos antes de realizar sua matrícula conosco.

Posso estudar no celular? E no computador?

Sim. Nosso curso online é totalmente compatível com computadores, tablets e celulares.

Avaliações dos alunos Subir

Avaliações dos alunos Subir

Excelente

Com base em + 340 avaliações

|

| ||||||||||||||||||||||||||||||||||||||||

Cursos online relacionados Subir

Cursos online relacionados Subir

|

Banco de DadosAprenda mais sobre Bancos de Dados. Hoje em dia ele Bancos de Dados são fundamentais em qualquer aplicação, seja ela...

Curso a partir de

R$ 30,00 Certificado grátis Carga horária: de 8 até 440 horas

|

|

Lógica de ProgramaçãoCom o Curso de Lógica de Programação você vai aprender tudo para iniciar no mundo da programação e analise de sistemas.

Curso a partir de

R$ 15,00 Certificado grátis Carga horária: de 8 até 200 horas

|

|

Sistemas OperacionaisO curso online de sistemas operacionais oferece uma oportunidade valiosa para os alunos adquirirem conhecimentos...

Curso a partir de

R$ 15,00 Certificado grátis Carga horária: de 8 até 440 horas

|

Ainda com dúvidas sobre o Curso Online Hacker e Segurança? |

|

Sobre nós

A CursosVirtuais.net é uma empresa renomada na área de educação a distância em língua portuguesa, sendo referência desde 2006. Nossa atuação abrange cursos online voltados para diversas finalidades, disponíveis no Brasil, Portugal, Angola e Moçambique. Ao longo dos anos, conquistamos a confiança de milhares de alunos matriculados e já emitimos mais de 350 mil certificados, consolidando nosso compromisso com a qualidade educacional.

|

Links Central de atendimento Sala de aula virtual Consultar certificado Todos os cursos Blog Cursos online no Brasil Política de privacidade Termos de uso |

Redes sociais |

||||||||||||

Pague com

|

||||||||||||||

CURSOS VIRTUAIS LTDA

Caixa Postal 446, Centro, Ibiuna, São Paulo, CEP 18150000, BrasilCNPJ 08.179.401/0001-62 CURSOS VIRTUAIS LTDA

Caixa Postal 446, Centro, Ibiuna, São Paulo, CEP 18150000, BrasilCNPJ 08.179.401/0001-62 CURSOS VIRTUAIS LLC

166 Geary St. 15th Floor Suite #205, San Francisco, California 94108, USAEIN 30-1369092 CURSOS VIRTUAIS LLC

166 Geary St. 15th Floor Suite #205, San Francisco, California 94108, USAEIN 30-1369092

|

Vantagens do curso online

Vantagens do curso online Sobre o curso online

Sobre o curso online  Certificado

Certificado

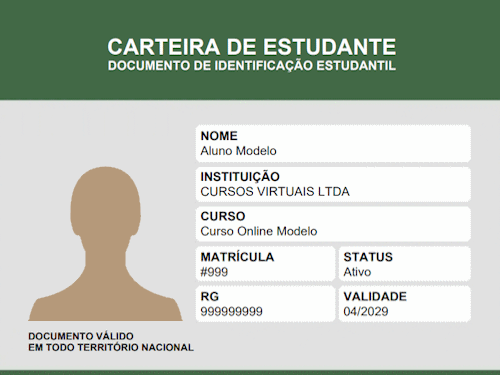

Carteira de estudante

Carteira de estudante

Duração do curso e carga horária

Duração do curso e carga horária  Material de estudo

Material de estudo

Outras informações do curso

Outras informações do curso  Perguntas frequentes

Perguntas frequentes